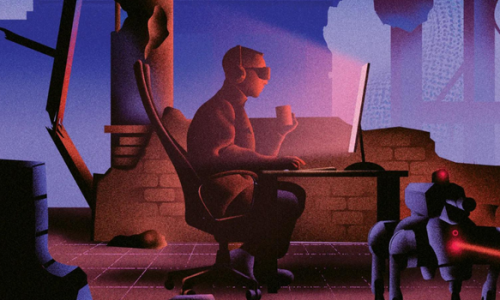

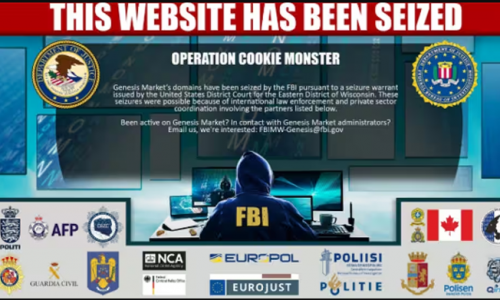

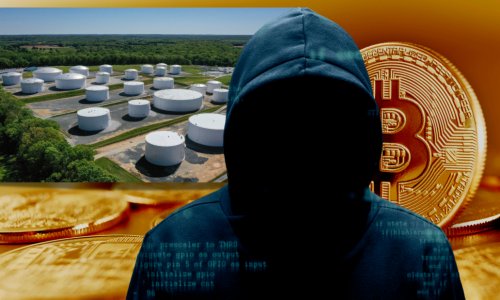

Hai người thân cận với cuộc điều tra cho biết, nỗ lực tống tiền mạng buộc phải đóng cửa một đường ống dẫn quan trọng của Mỹ được thực hiện bởi một băng nhóm tội phạm có tên là DarkSide.

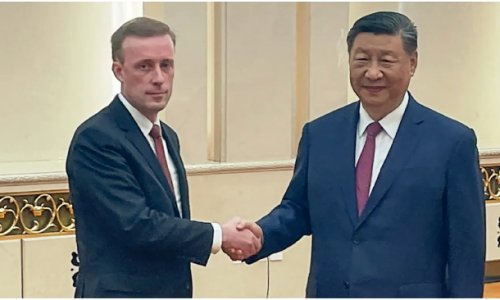

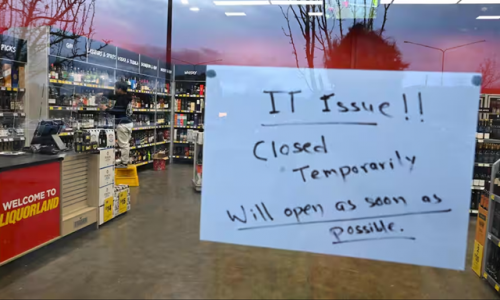

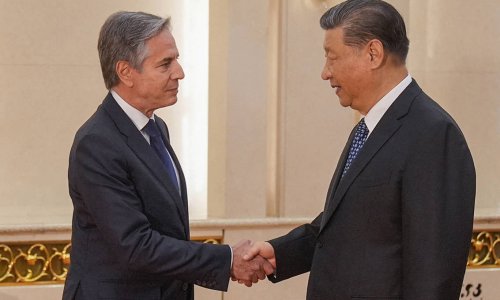

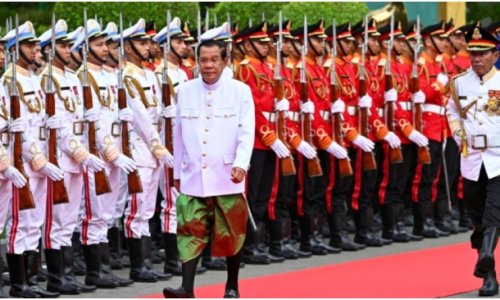

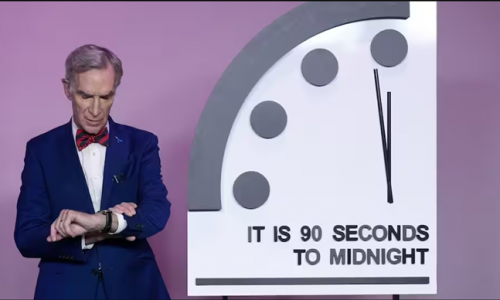

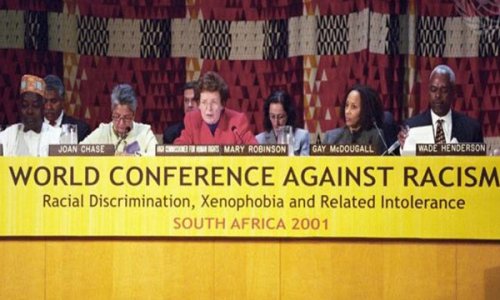

Ảnh: AP

Trong khi đó, việc ngừng hoạt động đã kéo dài sang 9-5, với việc chính quyền Biden cho biết nỗ lực “tất tay” đang được tiến hành để khôi phục hoạt động và tránh gián đoạn nguồn cung cấp nhiên liệu.

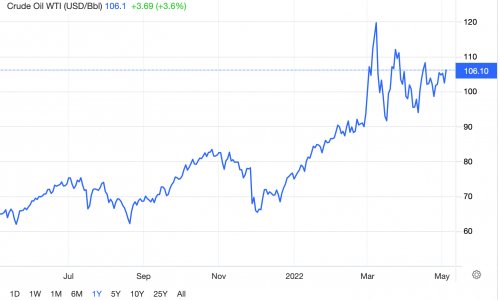

Các chuyên gia cho rằng giá nhiên liệu khó có thể bị ảnh hưởng nếu đường ống hoạt động trở lại bình thường trong vài ngày tới nhưng sự cố - cuộc tấn công mạng tồi tệ nhất cho đến nay vào cơ sở hạ tầng quan trọng của Mỹ - sẽ là lời cảnh tỉnh cho các công ty về các lỗ hổng mà họ phải đối mặt.

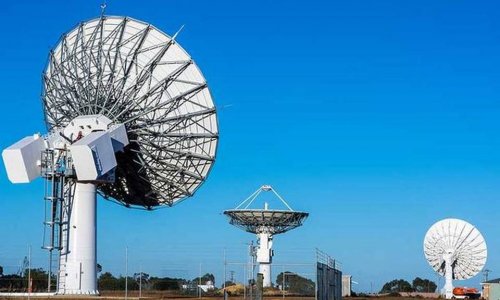

Đường ống do Colonial Pipeline có trụ sở tại Georgia vận hành, vận chuyển xăng và các nhiên liệu khác từ Texas đến Đông Bắc. Theo công ty, nó cung cấp khoảng 45% lượng nhiên liệu tiêu thụ ở Bờ Đông.

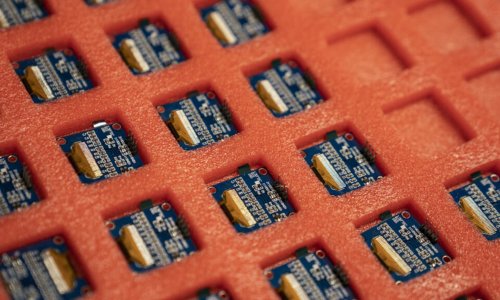

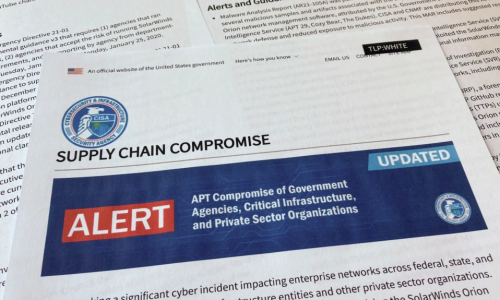

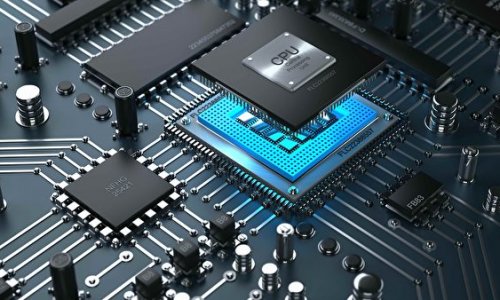

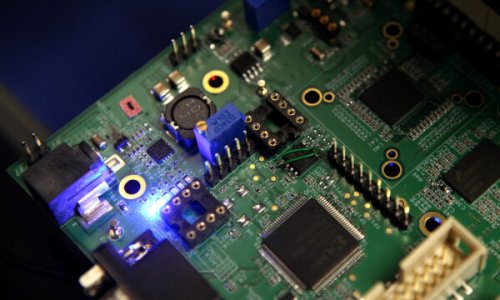

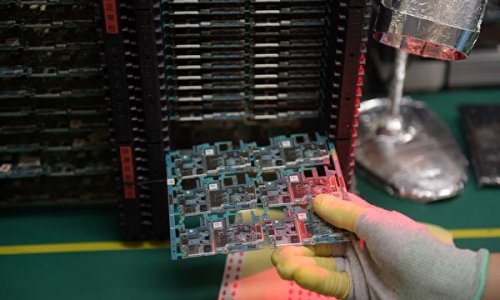

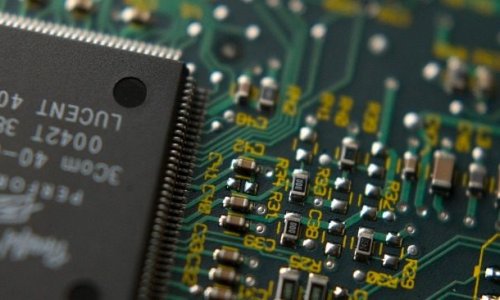

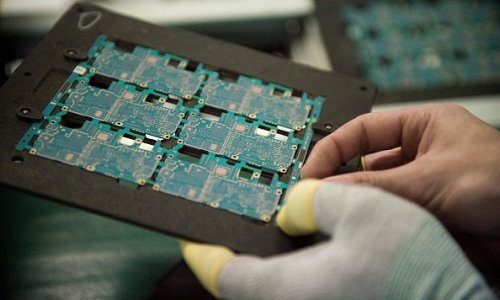

Nó đã bị tấn công bởi cái mà Colonial gọi là một cuộc tấn công ransomware, trong đó tin tặc thường khóa hệ thống máy tính bằng cách mã hóa dữ liệu, làm tê liệt mạng và sau đó yêu cầu một khoản tiền chuộc lớn để giải mã nó.

Vào 9-5, Colonial Pipeline cho biết họ đang tích cực trong quá trình khôi phục một số hệ thống CNTT của mình. Nó cho biết họ vẫn giữ liên lạc với cơ quan thực thi pháp luật và các cơ quan liên bang khác, bao gồm Bộ Năng lượng, cơ quan dẫn đầu phản ứng của chính phủ liên bang. Công ty chưa cho biết những gì được yêu cầu hoặc ai đã đưa ra yêu cầu.

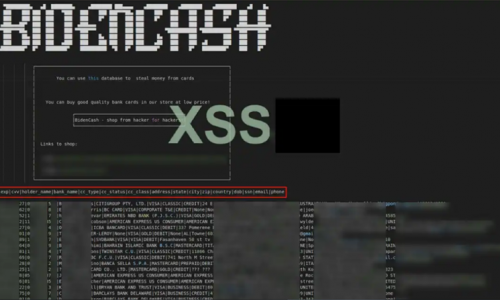

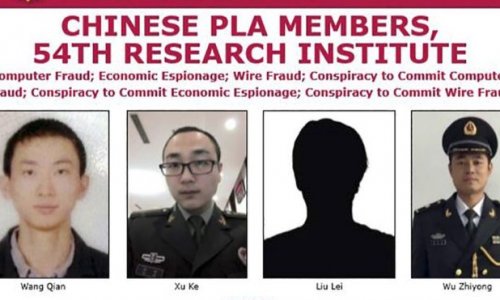

Tuy nhiên, hai người thân cận với cuộc điều tra, nói với điều kiện giấu tên, đã xác định thủ phạm là DarkSide. Nó nằm trong số các băng đảng ransomware đã “chuyên nghiệp hóa” một ngành công nghiệp tội phạm đã khiến các quốc gia phương Tây thiệt hại hàng chục tỷ USD trong ba năm qua.

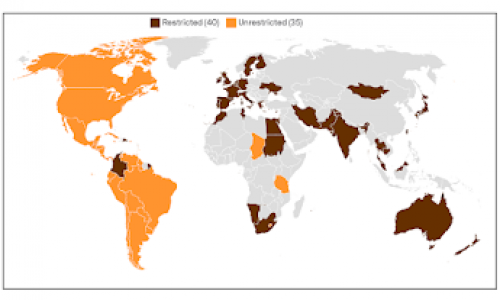

DarkSide tuyên bố rằng họ không tấn công các bệnh viện và viện dưỡng lão, các mục tiêu giáo dục hoặc chính phủ và họ quyên góp một phần số tiền của mình cho tổ chức từ thiện. Tổ chức này đã hoạt động kể từ tháng 8 và, điển hình của các băng đảng ransomware mạnh nhất, được biết là tránh nhắm mục tiêu vào các tổ chức ở các quốc gia thuộc khối Liên Xô cũ.

Colonial không cho biết liệu họ đã thanh toán hay đang thương lượng tiền chuộc và DarkSide cũng không thông báo về cuộc tấn công vào trang web đen tối của họ. Việc không thừa nhận thường cho thấy nạn nhân đang thương lượng hoặc đã thanh toán.

Vào 9-5, Colonial Pipeline cho biết họ đang phát triển một kế hoạch “khởi động lại hệ thống”. Kế hoạch cho biết đường ống chính của họ vẫn ngoại tuyến nhưng một số đường dây nhỏ hơn hiện đã hoạt động.

“Chúng tôi đang trong quá trình khôi phục dịch vụ cho các bên khác và sẽ đưa toàn bộ hệ thống của chúng tôi trở lại trực tuyến khi chúng tôi tin rằng làm như vậy là an toàn và hoàn toàn tuân thủ sự chấp thuận của tất cả các quy định của liên bang,” công ty cho biết trong một tuyên bố .

Bộ trưởng Thương mại Gina Raimondo cho biết hôm 9-5 rằng các cuộc tấn công ransomware là “điều mà các doanh nghiệp hiện nay phải lo lắng” và bà sẽ làm việc “rất tích cực” với Bộ An ninh Nội địa để giải quyết vấn đề, gọi đây là ưu tiên hàng đầu của chính quyền.

Bà nói trên CBS’ Face the Nation: “Thật không may, những cuộc tấn công kiểu này đang trở nên thường xuyên hơn. Chúng tôi phải hợp tác với doanh nghiệp để bảo vệ mạng lưới nhằm bảo vệ chính mình trước những cuộc tấn công này.”

Bà cho biết Tổng thống Joe Biden đã được thông báo tóm tắt về vụ tấn công.

Bà Raimondo nói: “Và chúng tôi đang hợp tác chặt chẽ với các quan chức công ty, tiểu bang và địa phương để đảm bảo rằng họ trở lại hoạt động bình thường càng nhanh càng tốt và không có gián đoạn nguồn cung.”

Một trong những người thân cận với cuộc điều tra của Colonial nói rằng những kẻ tấn công cũng đã đánh cắp dữ liệu từ công ty, có lẽ là vì mục đích tống tiền. Đôi khi dữ liệu bị đánh cắp có giá trị hơn đối với tội phạm ransomware hơn là đòn bẩy mà chúng có được bằng cách làm tê liệt mạng, bởi vì một số nạn nhân không thích nhìn thấy thông tin nhạy cảm bị tung lên mạng.

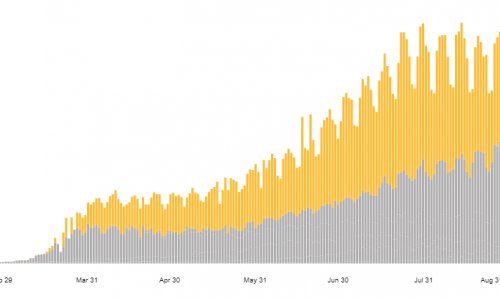

Những nỗ lực của Cyberextortion ở Mỹ đã trở thành một hiện tượng trong năm qua, với các cuộc tấn công buộc phải trì hoãn việc điều trị ung thư tại các bệnh viện, làm gián đoạn việc học và làm tê liệt cảnh sát và chính quyền thành phố.

Brett Callow, một nhà phân tích mối đe dọa của công ty an ninh mạng Emsisoft, cho biết Tulsa, Oklahoma, tuần trước đã trở thành tiểu bang hoặc chính quyền địa phương thứ 32 ở Mỹ bị tấn công bằng ransomware.

Tiền chuộc trung bình được trả ở Mỹ đã tăng gần gấp ba lần lên hơn 310.000 USD vào năm ngoái. Theo công ty Coveware, thời gian “chết” trung bình cho các nạn nhân của các cuộc tấn công ransomware là 21 ngày.

David Kennedy, người sáng lập và cố vấn bảo mật chính cấp cao tại TrustedSec, nói rằng một khi một cuộc tấn công ransomware được phát hiện, các công ty có rất ít khả năng đòi hỏi phải xây dựng lại hoàn toàn cơ sở hạ tầng của họ hoặc trả tiền chuộc.

Ông Kennedy nói: “Ransomware hoàn toàn nằm ngoài tầm kiểm soát và là một trong những mối đe dọa lớn nhất mà chúng ta phải đối mặt với tư cách là một quốc gia.”

Bộ Tư pháp có một lực lượng đặc nhiệm mới chuyên chống lại các cuộc tấn công ransomware.

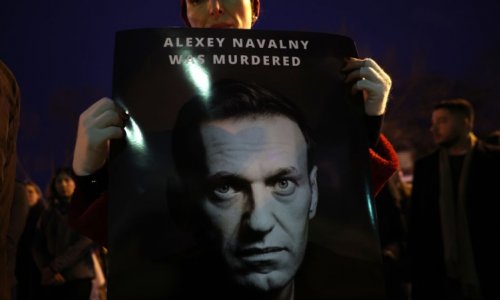

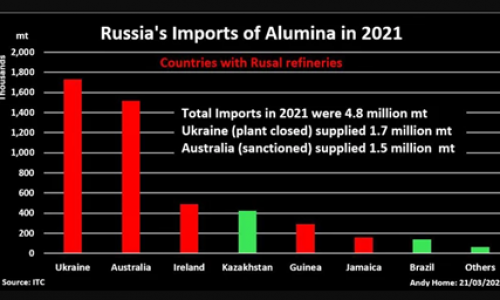

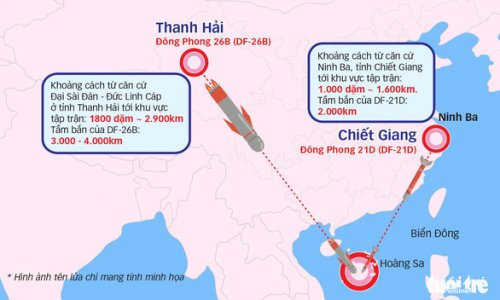

Trong khi Mỹ chưa hứng chịu bất kỳ cuộc tấn công mạng nghiêm trọng nào vào cơ sở hạ tầng quan trọng của mình, các quan chức cho biết các tin tặc Nga đặc biệt đã xâm nhập vào một số lĩnh vực quan trọng, tự định vị mình để gây thiệt hại nếu xung đột vũ trang nổ ra. Mặc dù không có bằng chứng cho thấy Điện Kremlin thu lợi về mặt tài chính từ ransomware, nhưng các quan chức Mỹ tin rằng Tổng thống Vladimir Putin hiểu rõ tình trạng hỗn loạn mà nó gây ra trong nền kinh tế của đối thủ.

Tin tặc Iran cũng tỏ ra tích cực trong việc cố gắng truy cập vào các tiện ích, nhà máy và cơ sở dầu khí. Trong một trường hợp vào năm 2013, chúng đã đột nhập vào hệ thống điều khiển của một con đập ở Mỹ.