.jpeg)

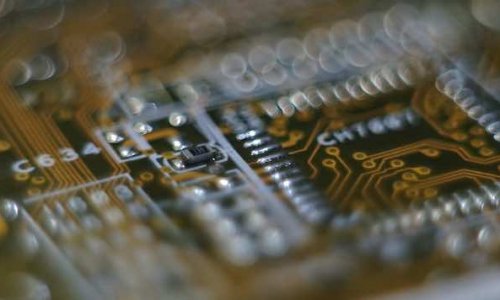

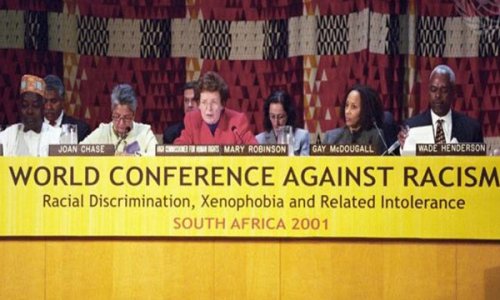

Một người đang theo dõi các cuộc tấn công mạng tại một văn phòng ở Đông Quan, tỉnh Quảng Đông, Trung Quốc, ngày 4/8/2020. (Ảnh: Getty Images)

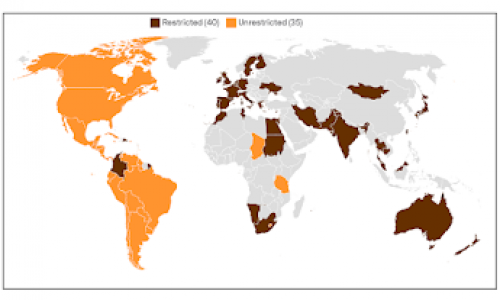

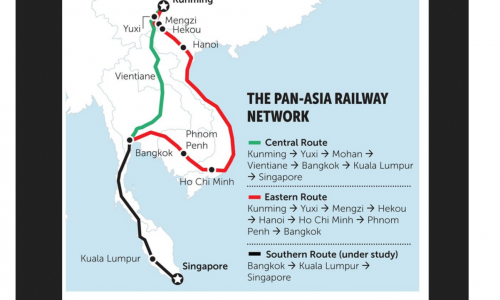

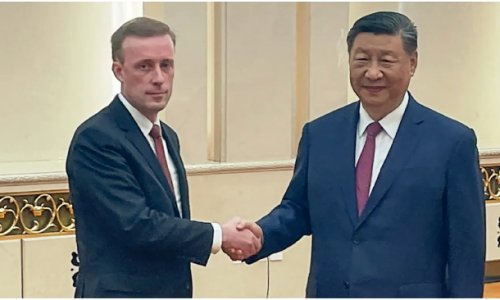

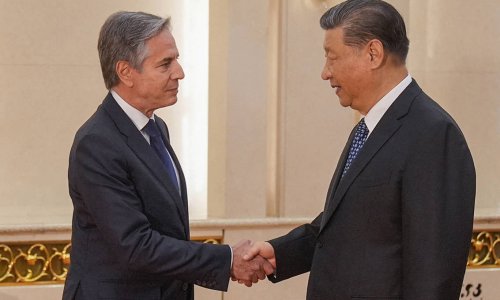

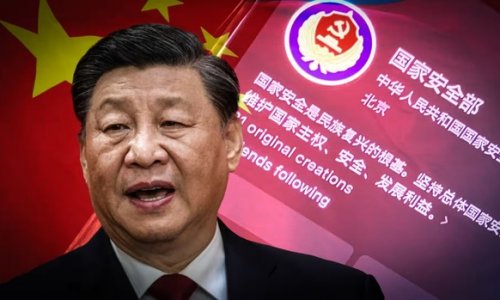

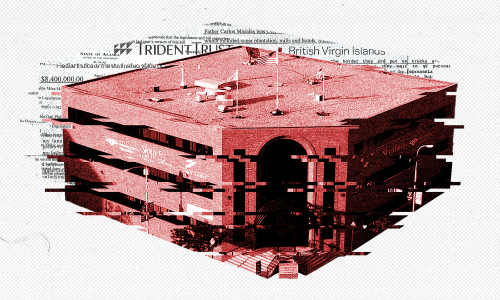

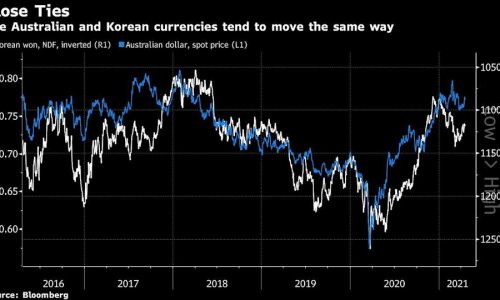

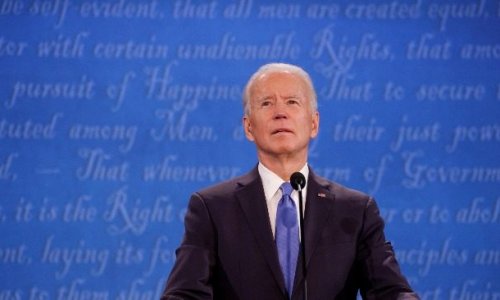

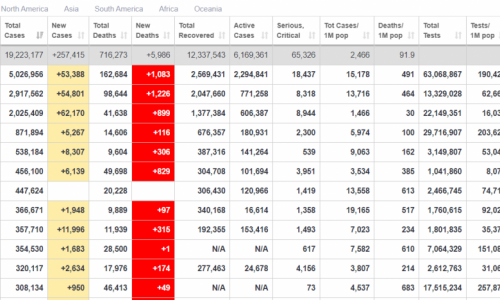

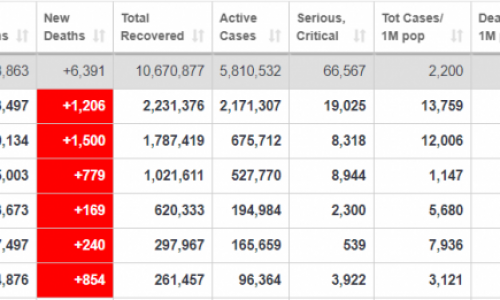

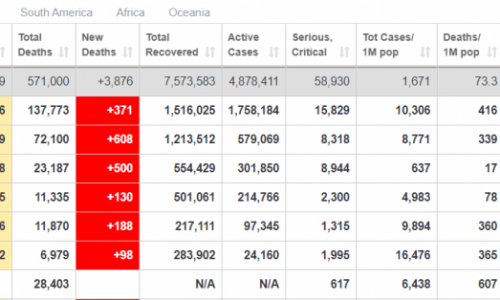

QUỐC TẾ - Các thông tin rò rỉ cho thấy một công ty Trung Quốc đã xâm nhập hệ thống tin học của chính phủ tại cả chục quốc gia, trong đó có Ấn Độ, Thái Lan, Nam Hàn, hay Việt Nam.

Theo hãng tin AFP, báo cáo của hai công ty an ninh mạng Hoa Kỳ (Sentinel Labs và Malwarebytes), được công bố hôm 21/02, khẳng định vụ rò rỉ thông tin liên quan đến công ty tin học Trung Quốc i-Soon. Theo đó, báo cáo đưa ra ánh sáng ‘‘các chi tiết cụ thể nhất từ trước đến nay’’ và một ‘‘cái nhìn toàn cảnh chưa từng có về các hoạt động nội bộ’’ của một công ty bị cáo buộc hoạt động tin tặc vì lợi ích của một quốc gia.

Thông tin từ nội bộ của i-Soon

Những thông tin rò rỉ, được đưa lên trang mạng GitHub ngày 16/02, bao gồm các tệp tin chứa những cuộc đối thoại nội bộ của công ty, các mục tiêu tấn công… Trong số các tài liệu đó, có danh sách các bộ ngành của chính phủ nhiều nước, cũng như ảnh chụp màn hình các nỗ lực xâm nhập một tài khoản Facebook.

Một số ảnh chụp màn hình khác cho thấy cuộc đối thoại căng thẳng giữa một nhân viên của i-Soon và một lãnh đạo công ty về vấn đề tiền thưởng, hay mô tả một phần mềm cho phép xâm nhập vào hộp thư điện tử Outlook của một người bị nhắm đến. Liên quan đến Việt Nam, có một tài liệu nêu rõ các khoản tiền thưởng cho các tin tặc, chẳng hạn như nếu xâm nhập thành công vào một bộ ở Việt Nam thì sẽ được thưởng 55.000 đô-la.

.jpg)

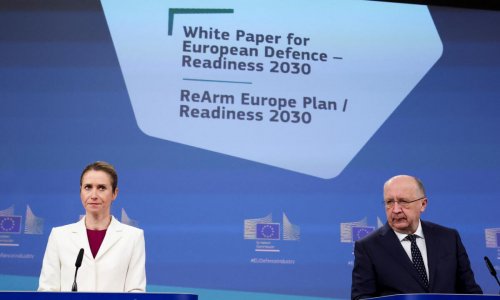

(Ảnh: Thomas Samson/AFP/Getty Images)

i-Soon thành lập tại Thượng Hải vào năm 2010, theo hồ sơ công ty, và có các công ty con ở ba thành phố khác. Trong đó một công ty trực thuộc i-Soon tại thành phố Thành Đô đảm trách nhiệm vụ hack, nghiên cứu và phát triển, theo các tài liệu nội bộ bị rò rỉ.

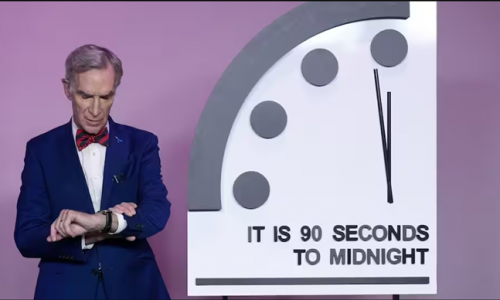

Ai đứng sau i-Soon?

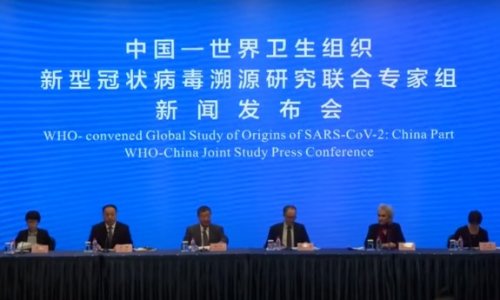

Hãng tin AP xác nhận trong một bản tin ngày 21/2 rằng các tài liệu này có nguồn gốc từ nhà cung cấp dịch vụ an ninh mạng i-Soon có trụ sở tại Trung Quốc, sau khi nói chuyện với hai nhân viên của công ty i-Soon.

Hai nhân viên này nói với hãng tin AP rằng i-Soon và cảnh sát Trung Quốc đang điều tra xem các tập tin bị rò rỉ như thế nào.

Trước khi 190 megabyte tài liệu bị rò rỉ, trang web của i-Soon có nêu đích danh các khách hàng đứng đầu là Bộ Công An và gồm có 11 cơ quan an ninh cấp tỉnh và khoảng 40 sở công an cấp thành phố.

Theo các tài liệu, i-Soon sở hữu các công cụ tấn công mạng và hệ thống phần mềm gián điệp. Ngoài ra, trong các tài liệu còn có danh sách các hợp đồng mà công ty đã ký từ tháng 7 năm 2016 đến tháng 6 năm 2022 , cho thấy hầu hết khách hàng của họ là các cơ quan an ninh khu vực của Trung Quốc. Tiết lộ này bổ sung thêm những thông tin được biết từ trang web của công ty, trong đó Bộ Công an của ĐCSTQ là một trong những đối tác của họ.

Sáng ngày 22/2, trang mạng của công ty i-Soon không còn truy cập được. Các thông tin được lưu lại trên mạng cho thấy công ty có trụ sở tại Thượng Hải, và có nhiều văn phòng tại Bắc Kinh cũng như ở nhiều tỉnh của Trung Quốc, đặc biệt là ở Tứ Xuyên.

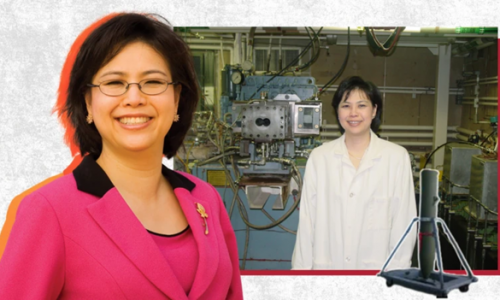

“Sự cố i-Soon một lần nữa nhắc nhở mọi người rằng an ninh mạng là an ninh quốc gia. Có một cuộc chiến không có thuốc súng và nó đang diễn ra trên không gian mạng”, chuyên gia công nghệ Chiang Ya-chi nói với The Epoch Times vào ngày 21/2.

Chuyên gia Chiang cho biết các tài liệu bị rò rỉ cho thấy i-Soon được Đảng Cộng sản Trung Quốc (ĐCSTQ) tài trợ, đồng thời lưu ý rằng Bắc Kinh sử dụng các công cụ do các công ty như i-Soon phát triển để xâm nhập vào các chính phủ và tổ chức nước ngoài.

i-Soon nhắm vào đâu?

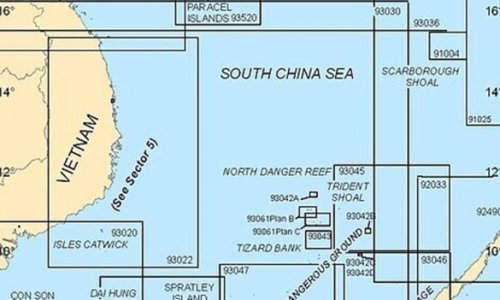

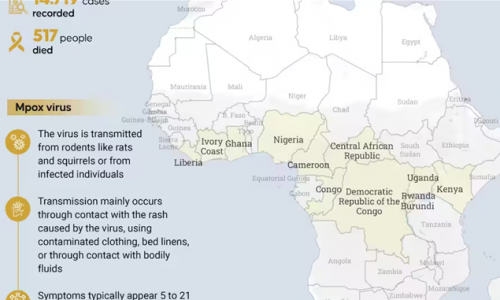

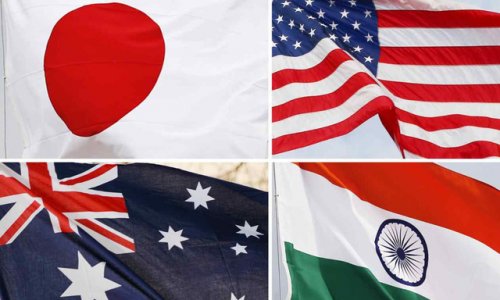

Danh sách nạn nhân được nêu rõ trong tài liệu rò rỉ. Theo đó, i-Soon đã nhắm mục tiêu vào các công ty viễn thông, bệnh viện, trường đại học, tổ chức và cơ quan chính phủ của nhiều quốc gia. Các quốc gia này bao gồm Pháp, Ai Cập, Ấn Độ, Indonesia, Kazakhstan, Malaysia, Mông Cổ, Nepal, Hàn Quốc, Đài Loan, Thái Lan, Philippines và Việt Nam.

Một tài liệu tiết lộ rằng i-Soon tính tiền thưởng cho việc hack vào Bộ Tài chính Việt Nam cao hơn so với việc hack vào hai bộ khác của chính phủ Việt Nam.

.jpg)

Một nhân viên sử dụng máy tính tại văn phòng ở Đông Quan, tỉnh Quảng Đông phía nam Trung Quốc vào ngày 04/08/2020. (Ảnh: Nicolas Asfouri/AFP qua Getty Images)

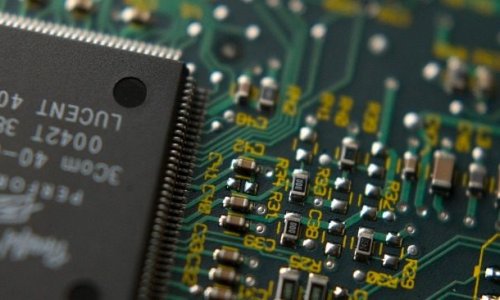

Phần mềm gián điệp

Tiếp theo sự việc, Malwarebytes, một công ty an ninh mạng ở California (Mỹ), đã công bố một bản phân tích về dữ liệu bị rò rỉ của i-Soon vào ngày 21/2.

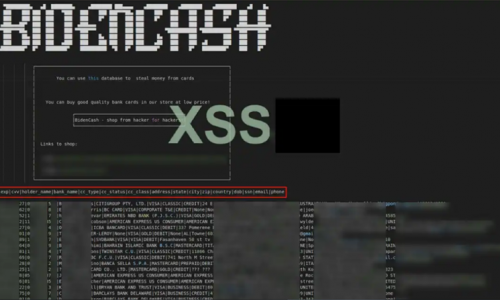

Phân tích nêu bật một số sản phẩm của i-Soon được các tài liệu tiết lộ, bao gồm một công cụ mà họ gọi là “kẻ đánh cắp Twitter”.

Phân tích cho biết: “Các tính năng [của kẻ đánh cắp Twitter] bao gồm lấy email và số điện thoại Twitter của người dùng, theo dõi thời gian thực, đọc tin nhắn cá nhân và xuất bản các tweet thay mặt người dùng”.

Trong một trang tài liệu, i-Soon khoe rằng họ đã nghiên cứu cơ chế an toàn của Twitter trong nhiều năm; do đó, sản phẩm của họ có thể vượt qua các tính năng bảo mật để nhắm mục tiêu vào tài khoản người dùng Twitter.

Các tài liệu rò rỉ cũng tiết lộ giá thành của công cụ “kẻ đánh cắp Twitter”. Chi phí sử dụng trong một năm là 700.000 nhân dân tệ (khoảng 97.000 USD) và thời gian sử dụng ba năm là 1,5 triệu nhân dân tệ (khoảng 208.000 USD).

Phân tích của Malwarebytes cho biết sản phẩm được mô tả như sau: “Trojan truy cập từ xa tùy chỉnh (RAT) dành cho Windows x64/x86: Các tính năng bao gồm quản lý quy trình/dịch vụ/đăng ký, shell từ xa, keylogging, ghi nhật ký truy cập tệp, lấy thông tin hệ thống, ngắt kết nối từ xa và gỡ cài đặt.”

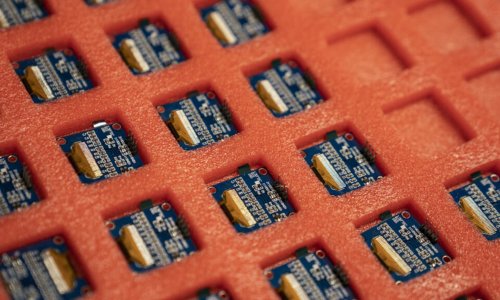

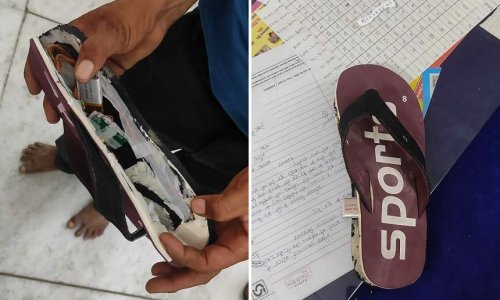

i-Soon cũng có các thiết bị di động để “tấn công mạng từ bên trong”.

Theo các tài liệu bị rò rỉ, các thiết bị di động có hai kích cỡ khác nhau - một phiên bản tiêu chuẩn có thể được ngụy trang dưới dạng pin điện thoại di động, ổ cắm điện hoặc bộ đổi nguồn và phiên bản mini có thể được ngụy trang dưới dạng bảng mạch in.

Theo phân tích của Malwarebytes, cơ sở dữ liệu tra cứu người dùng của i-Soon, bao gồm số điện thoại, tên và địa chỉ email của người dùng, có thể lấy thông tin từ các tài khoản mạng xã hội.

ĐCSTQ có khả năng có thể sử dụng cơ sở dữ liệu tra cứu người dùng để theo dõi và xác định vị trí của những người bất đồng chính kiến ở Trung Quốc. Theo các tài liệu bị rò rỉ , cơ sở dữ liệu đã được xây dựng cho các nền tảng khác nhau của Trung Quốc, bao gồm Weibo, Baidu và WeChat.

Các mối đe dọa

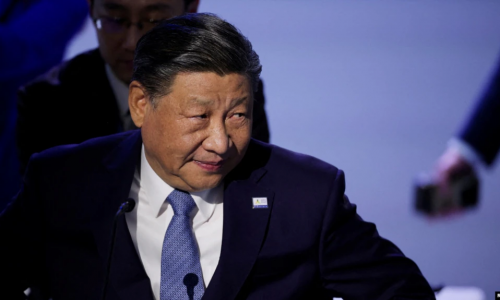

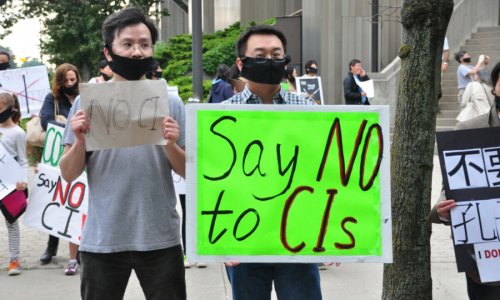

Su Tzu-yun, giám đốc Viện Nghiên cứu Quốc phòng và An ninh có trụ sở tại Đài Loan, nói với The Epoch Times rằng các tài liệu về i-Soon là bằng chứng mới nhất cho tuyên bố của Hoa Kỳ và NATO rằng chính quyền Trung Quốc đang là mối đe dọa an ninh mạng của họ.

Đầu tháng 2/2024, Cơ quan An ninh mạng và Cơ sở hạ tầng đã đưa ra cảnh báo rằng ĐCSTQ đang định vị trước phần mềm độc hại trong các hệ thống của Hoa Kỳ để chuẩn bị cho một cuộc tấn công mạng. Cảnh báo được đưa ra chỉ vài ngày sau khi Giám đốc FBI Christopher Wray cho biết FBI đã triệt phá “Volt Typhoon”, một nhóm hacker lớn được nhà nước bảo trợ có trụ sở tại Trung Quốc, nhắm mục tiêu vào một loạt cơ sở hạ tầng quan trọng của Hoa Kỳ.

.jpg)

Tin tặc quân đội Trung Quốc liên tục tấn công các cơ sở dịch vụ quan trọng ở Mỹ. (Ảnh minh họa tin tặc của Philipe Huguen/Getty)

Năm ngoái, ông Wray cảnh báo rằng số lượng tin tặc Trung Quốc đông hơn các chuyên gia mạng Mỹ ít nhất là 50 lần.

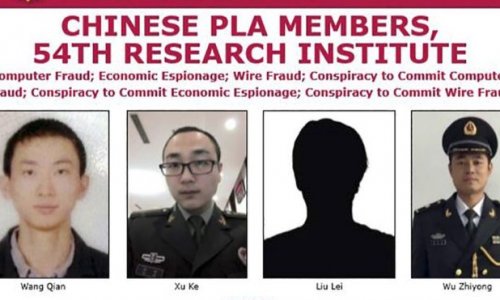

Một số nhà nghiên cứu cho rằng i-Soon có thể có quan hệ với APT41, một nhóm tin tặc do nhà nước Trung Quốc bảo trợ, dựa trên phân tích của họ về các tài liệu bị rò rỉ.

Vào năm 2020, 5 công dân Trung Quốc thuộc APT41 đã bị truy tố về tội liên quan đến các chiến dịch hack nhằm đánh cắp bí mật thương mại và thông tin từ hơn 100 công ty và tổ chức trên toàn thế giới. Năm cá nhân này hiện đang nằm trong danh sách truy nã của FBI .

“Vụ rò rỉ cung cấp một số chi tiết cụ thể nhất, tiết lộ bản chất của hệ sinh thái gián điệp mạng của Trung Quốc,” công ty an ninh mạng SentinelLabs (Mỹ) cho biết trong phân tích về dữ liệu bị rò rỉ của i-Soon.

(Theo The Epoch Times’ Dương Minh biên dịch)

(ntdvn.net)